Aktor ancaman yang dilacak sebagai Unfurling Hemlock telah menginfeksi sistem target dengan hingga sepuluh malware sekaligus dalam kampanye yang mendistribusikan ratusan ribu file berbahaya.

Peneliti keamanan menggambarkan metode infeksi ini sebagai “bom kluster malware” yang memungkinkan pelaku ancaman menggunakan satu sampel malware yang menyebarkan malware tambahan pada mesin yang terinfeksi.

Jenis malware yang dikirimkan dengan cara ini mencakup pencuri informasi, botnet, dan pintu belakang.

Operasi tersebut ditemukan oleh KrakenLabs milik Outpost24, tim Cyber Threat Intelligence milik perusahaan keamanan tersebut, yang mengatakan bahwa aktivitas tersebut telah terjadi setidaknya sejak Februari 2023 dan menggunakan metode distribusi yang khas.

KrakenLabs punya melihat lebih dari 50.000 file “bom cluster” yang memiliki karakteristik unik yang menghubungkan mereka dengan kelompok Unfurling Hemlock.

Membeberkan ikhtisar serangan Hemlock

Serangan dimulai dengan eksekusi file bernama 'WEXTRACT.EXE' yang tiba di perangkat target baik melalui email berbahaya atau pemuat malware yang dapat diakses oleh Unfurling Hemlock dengan mengontrak operator mereka.

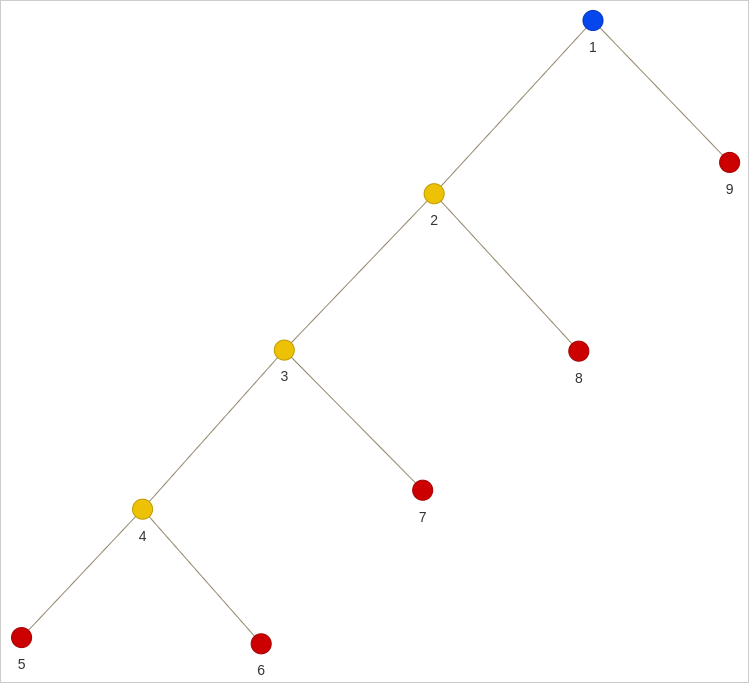

Eksekusi berbahaya tersebut berisi berkas-berkas kabinet terkompresi yang bertingkat, dengan masing-masing tingkat berisi satu sampel malware dan satu berkas terkompresi lainnya.

Setiap langkah pembongkaran akan menjatuhkan varian malware ke mesin korban. Ketika tahap akhir tercapai, file yang diekstraksi dieksekusi dalam urutan terbalik, artinya malware yang terakhir diekstraksi akan dieksekusi terlebih dahulu.

Sumber: Outpost24

KrakenLabs telah melihat antara empat dan tujuh tahap, yang berarti bahwa jumlah langkah dan jumlah malware yang dikirimkan selama serangan Unfurling Hemlock bervariasi.

Dari sampel yang dianalisis, para peneliti menyimpulkan bahwa lebih dari separuh serangan Unfurling Hemlock menargetkan sistem di Amerika Serikat, sementara aktivitas bervolume tinggi juga terlihat di Jerman, Rusia, Turki, India, dan Kanada.

“Bom kluster” malware

Jatuhan beberapa muatan pada sistem yang disusupi memberi pelaku ancaman tingkat redundansi yang tinggi, memberikan peluang persistensi dan monetisasi yang lebih besar.

Meskipun terdapat kelemahan dalam deteksi risiko, terdapat banyak pelaku ancaman ikuti strategi agresif inidengan harapan bahwa setidaknya beberapa muatannya akan selamat dari proses pembersihan.

Dalam kasus Unfurling Hemlock, analis KrakenLabs mengamati malware, loader, dan utilitas berikut yang dijatuhkan pada komputer korban:

- Garis merah: Malware pencuri populer yang mengekstrak informasi sensitif seperti kredensial, data keuangan, dan dompet mata uang kripto. Malware ini dapat mencuri data dari peramban web, klien FTP, dan klien email.

- BangkitPro: Pencuri yang relatif baru dan sedang naik daun, berfokus pada pencurian kredensial dan pencurian data. Pencuri ini menargetkan informasi peramban, dompet mata uang kripto, dan data pribadi lainnya.

- Pencuri Mistik: Beroperasi pada model Malware-as-a-Service (MaaS), yang mampu mencuri data dari berbagai browser dan ekstensi, dompet mata uang kripto, dan aplikasi seperti Steam dan Telegram.

- Amadey: Pemuat yang dibuat khusus yang digunakan untuk mengunduh dan mengeksekusi malware tambahan. Telah ada di pasaran sejak tahun 2018 dan digunakan dalam berbagai kampanye untuk mendistribusikan berbagai malware.

- Pemuat Asap: Pemuat dan pintu belakang serbaguna yang dikenal karena penggunaannya yang sudah lama digunakan dalam kejahatan dunia maya. Ini sering digunakan untuk mengunduh malware jenis lain dan dapat menyamarkan lalu lintas C2-nya dengan meniru permintaan ke situs yang sah.

- Penonaktifkan perlindungan: Utilitas yang dirancang untuk menonaktifkan Windows Defender dan fitur keamanan lainnya pada sistem korban, memodifikasi kunci registri dan pengaturan sistem untuk mengurangi pertahanan sistem.

- Pengemas teka-teki: Alat pengaburan yang digunakan untuk mengemas dan menyembunyikan muatan malware sebenarnya, membuat deteksi dan analisis malware lebih sulit untuk solusi keamanan.

- Penyembuh.exe: Utilitas lain yang difokuskan pada penonaktifan tindakan keamanan, khususnya menargetkan dan menonaktifkan Windows Defender.

- Pemeriksa kinerja: Utilitas untuk memeriksa dan mencatat kinerja eksekusi malware, mengumpulkan informasi statistik tentang sistem korban dan keberhasilan proses infeksi.

- Lainnya: Utilitas yang menyalahgunakan alat asli Windows seperti 'wmiadap.exe' dan 'wmiprvse.exe' untuk mengumpulkan informasi sistem.

Laporan KrakenLabs tidak menyelidiki jalur monetisasi atau aktivitas pasca-kompromi, namun dapat diasumsikan bahwa Unfurling Hemlock menjual “log” pencuri informasi dan akses awal ke pelaku ancaman lainnya.

Berdasarkan bukti yang ditemukan selama penyelidikan, para peneliti yakin dengan “tingkat kepastian yang wajar” bahwa Unfurling Hemlock berpusat di negara Eropa Timur.

Dua indikasi asal usul ini adalah adanya bahasa Rusia di beberapa sampel dan penggunaan Sistem Otonomi 203727, yang terkait dengan layanan hosting yang populer di kalangan geng penjahat dunia maya di wilayah tersebut.

Outpost24 merekomendasikan agar pengguna memindai file yang diunduh menggunakan alat anti-virus terbaru sebelum mengeksekusinya, karena semua malware yang dimasukkan dalam kampanye ini terdokumentasi dengan baik dan memiliki tanda tangan yang diketahui.