Pelaku ancaman menargetkan perangkat VPN Akses Jarak Jauh Check Point dalam kampanye yang sedang berlangsung untuk menembus jaringan perusahaan, perusahaan tersebut memperingatkan dalam peringatan hari Senin.

Akses Jarak Jauh diintegrasikan ke dalam semua firewall jaringan Check Point. Ini dapat dikonfigurasi sebagai VPN klien-ke-situs untuk akses ke jaringan perusahaan melalui klien VPN atau diatur sebagai Portal VPN SSL untuk akses berbasis web.

Check Point mengatakan para penyerang menargetkan gateway keamanan dengan akun lokal lama menggunakan otentikasi hanya kata sandi yang tidak aman, yang harus digunakan dengan otentikasi sertifikat untuk mencegah pelanggaran.

“Kami baru-baru ini menyaksikan solusi VPN yang disusupi, termasuk berbagai vendor keamanan siber. Sehubungan dengan kejadian ini, kami telah memantau upaya untuk mendapatkan akses tidak sah ke VPN pelanggan Check Point. Pada tanggal 24 Mei 2024 kami mengidentifikasi sejumlah kecil upaya login menggunakan akun lokal VPN lama yang mengandalkan metode autentikasi hanya kata sandi yang tidak direkomendasikan,” kata perusahaan itu.

“Kami telah melihat 3 upaya seperti itu, dan kemudian ketika kami menganalisisnya lebih lanjut dengan tim khusus yang kami bentuk, kami melihat apa yang kami yakini berpotensi memiliki pola yang sama (kira-kira dalam jumlah yang sama). Jadi – beberapa upaya secara global semuanya kecuali cukup untuk memahami suatu tren dan khususnya- cara yang cukup mudah untuk memastikan tren tersebut tidak berhasil,” kata juru bicara Check Point kepada BleepingComputer.

Untuk mempertahankan diri dari serangan yang sedang berlangsung ini, Check Point memperingatkan pelanggan untuk memeriksa akun rentan tersebut pada produk Quantum Security Gateway dan CloudGuard Network Security serta pada bilah perangkat lunak VPN Akses Seluler dan Akses Jarak Jauh.

Pelanggan disarankan untuk mengubah metode otentikasi pengguna ke opsi yang lebih aman (menggunakan instruksi di dokumen pendukung ini) atau hapus akun lokal yang rentan dari database Server Manajemen Keamanan.

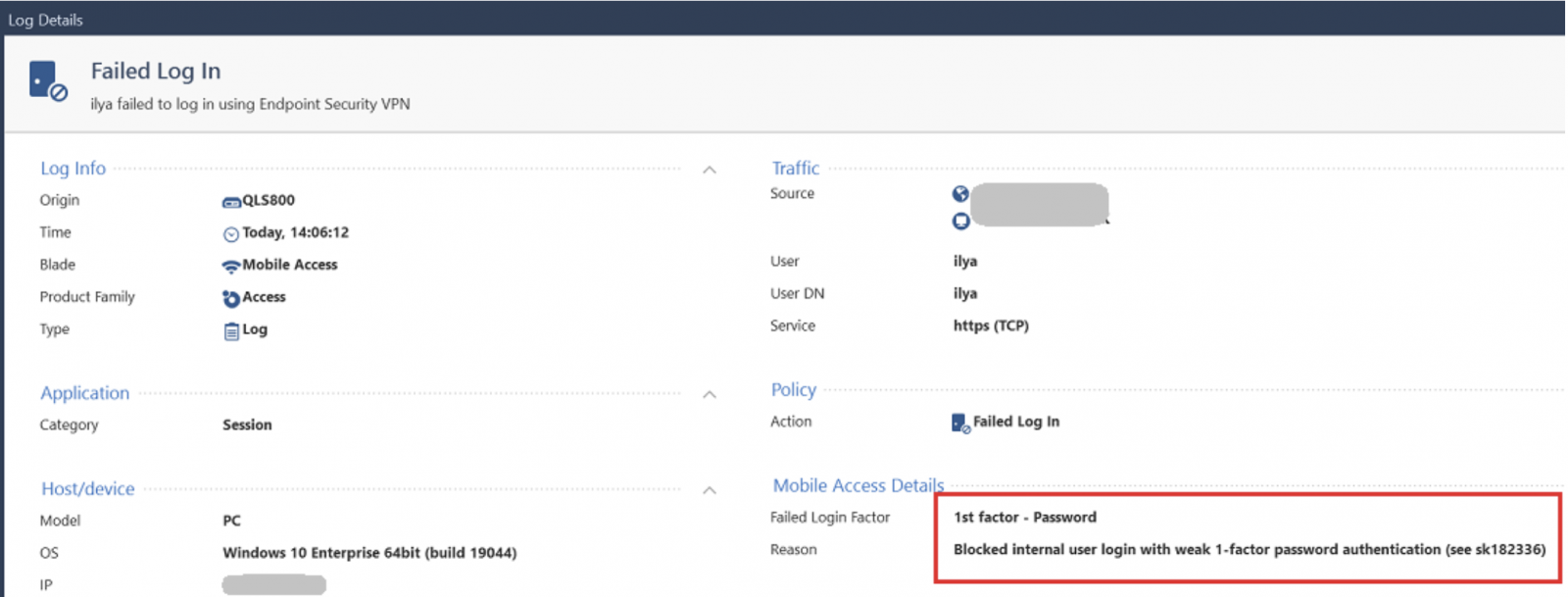

Perusahaan juga telah merilis a Perbaikan terbaru Gerbang Keamanan yang akan memblokir semua akun lokal agar tidak diautentikasi dengan kata sandi. Setelah instalasi, akun lokal dengan otentikasi hanya kata sandi yang lemah akan dicegah untuk masuk ke VPN Akses Jarak Jauh.

Pelanggan dapat menemukan informasi lebih lanjut tentang cara meningkatkan keamanan VPN mereka di artikel dukungan iniyang juga membagikan panduan dalam menanggapi upaya akses yang tidak sah.”Pada tanggal 24 Mei,

Perangkat Cisco VPN juga sangat ditargetkan

Check Point adalah perusahaan kedua yang memperingatkan perangkat VPN-nya menjadi sasaran serangan yang sedang berlangsung dalam beberapa bulan terakhir.

Pada bulan April, Cisco juga diperingatkan tentang meluasnya serangan brute-forcing kredensial yang menargetkan layanan VPN dan SSH pada perangkat Cisco, Check Point, SonicWall, Fortinet, dan Ubiquiti.

Kampanye tersebut dimulai sekitar tanggal 18 Maret 2024, dengan serangan yang berasal dari node keluar TOR dan menggunakan berbagai alat anonimisasi dan proxy lainnya untuk menghindari pemblokiran.

Satu bulan sebelumnya, Cisco memperingatkan tentang a gelombang serangan penyemprotan kata sandi menargetkan perangkat Cisco Secure Firewall yang menjalankan layanan Remote Access VPN (RAVPN), kemungkinan merupakan bagian dari aktivitas pengintaian tahap pertama.

Peneliti keamanan Aaron Martin terhubung aktivitas ini dilakukan pada botnet malware tidak berdokumen yang ia juluki “Brutus”, yang mengendalikan setidaknya 20.000 alamat IP di seluruh layanan cloud dan jaringan perumahan.

Bulan lalu, perusahaan tersebut juga mengungkapkan bahwa kelompok peretas UAT4356 (alias STORM-1849) yang didukung negara telah menggunakan bug zero-day di firewall Cisco Adaptive Security Appliance (ASA) dan Firepower Threat Defense (FTD) untuk menembus jaringan pemerintah di seluruh dunia sejak saat itu. paling lambat bulan November 2023 pada a kampanye spionase dunia maya dilacak sebagai ArcaneDoor.

Pembaruan 27 Mei, 14:28: EDT: Menambahkan pernyataan Check Point.